O suporte a credenciais OAuth 2.0 Git para Service Principals agora está Geralmente Disponível

Fluxos de trabalho Git automatizados seguros no GitHub e Azure DevOps com tokens OAuth de curta duração e atualização automática

Summary

- Credenciais Git OAuth para principais de serviço agora GA no GitHub e Azure DevOps.

- Tokens atualizam automaticamente, expiram após algumas horas e podem ser limitados a um repositório.

- Remove PATs de longa duração, de amplo escopo e a necessidade de rotação manual de tokens.

Em geral, a Databricks recomenda o uso de OAuth em vez de Tokens de Acesso Pessoal (PATs) para autenticação com a Databricks para melhorar a segurança. Agora estamos estendendo essa recomendação para as credenciais Git da Databricks e incentivamos o uso de OAuth sobre os PATs dos provedores Git ao se autenticar com seus provedores Git.

Hoje, estamos animados em anunciar a Disponibilidade Geral do suporte a credenciais OAuth Git para Service Principals com GitHub e Azure DevOps, melhorando a segurança da conexão Git para cargas de trabalho automatizadas.

A integração Git da Databricks inicialmente suportava apenas PATs para autenticação. Os usuários criaram tokens de acesso pessoal com seu provedor Git e salvaram os tokens na Databricks. Esta abordagem não é mais recomendada por alguns motivos, incluindo:

- [Longas durações] PATs oferecem durações de acesso mais longas (semanas/meses) do que tokens de curta duração (horas/dias). Embora os administradores possam impor períodos de vida mais curtos para os PATs, isso cria desafios operacionais, pois os usuários devem atualizar frequentemente suas credenciais Git da Databricks para evitar falhas no fluxo de trabalho após a expiração.

- [Armazenamento e transferência inseguros] Os usuários costumam copiar manualmente os PATs, o que pode deixar rastros em áreas de transferência e documentos.

- [Escopos amplos] Alguns PATs, como os PATS clássicos do GitHub, se aplicam a todos os repositórios aos quais o usuário tem acesso. Esse comportamento pode facilmente levar a uma escalada de privilégios não intencional e permitir movimentos laterais.

- [Suporte a service principal ausente] Alguns provedores Git, como o Azure DevOps, não suportam a geração de PATs para service principals.

Nossos provedores Git mais populares desencorajam o uso de PATs: GitHub e Azure DevOps não recomendam o uso de PAT para integrações duradouras. Bitbucket recomenda que os desenvolvedores de integração ou aplicativos Bitbucket Cloud usem OAuth para autenticação de usuário em vez de tokens de acesso.

Databricks tem suportado autenticação de usuário baseada em OAuth 2.0 com GitHub e Azure DevOps por vários anos, mas esse suporte era anteriormente limitado a sessões de usuário interativas.

Agora que o suporte a Service Principal está geralmente disponível, nossa recomendação é usar OAuth em vez de PATs ao se integrar com esses provedores Git para fluxos de trabalho interativos e automatizados. Quais são os benefícios? Tome nossa integração com o aplicativo GitHub como exemplo:

- Tokens OAuth são atualizados automaticamente por padrão. Os usuários não encontram mais erros quando seu token PAT expira.

- OAuth oferece controle administrativo aprimorado, especialmente em relação à visualização e acesso aos repositórios integrados.

- OAuth permite que você configure o acesso a repositórios específicos do GitHub.

- Os tokens de acesso têm um curto período de vida (neste caso, 8 horas), o que reduz o risco de exposição de credenciais.

Alguns clientes solicitaram autenticação SSH e assinatura de commit GPG. No entanto, optamos por investir no suporte OAuth, pois SSH e GPG exigiriam que os usuários carregassem chaves privadas para o Databricks, semelhante ao armazenamento de um PAT, levando às mesmas desvantagens: credenciais de longa duração e rotação manual. Além disso, se uma chave SSH de escopo inadequado fosse comprometida, ela poderia conceder a um invasor acesso direto ao servidor host Git, aumentando significativamente o risco de exploração.

Introdução

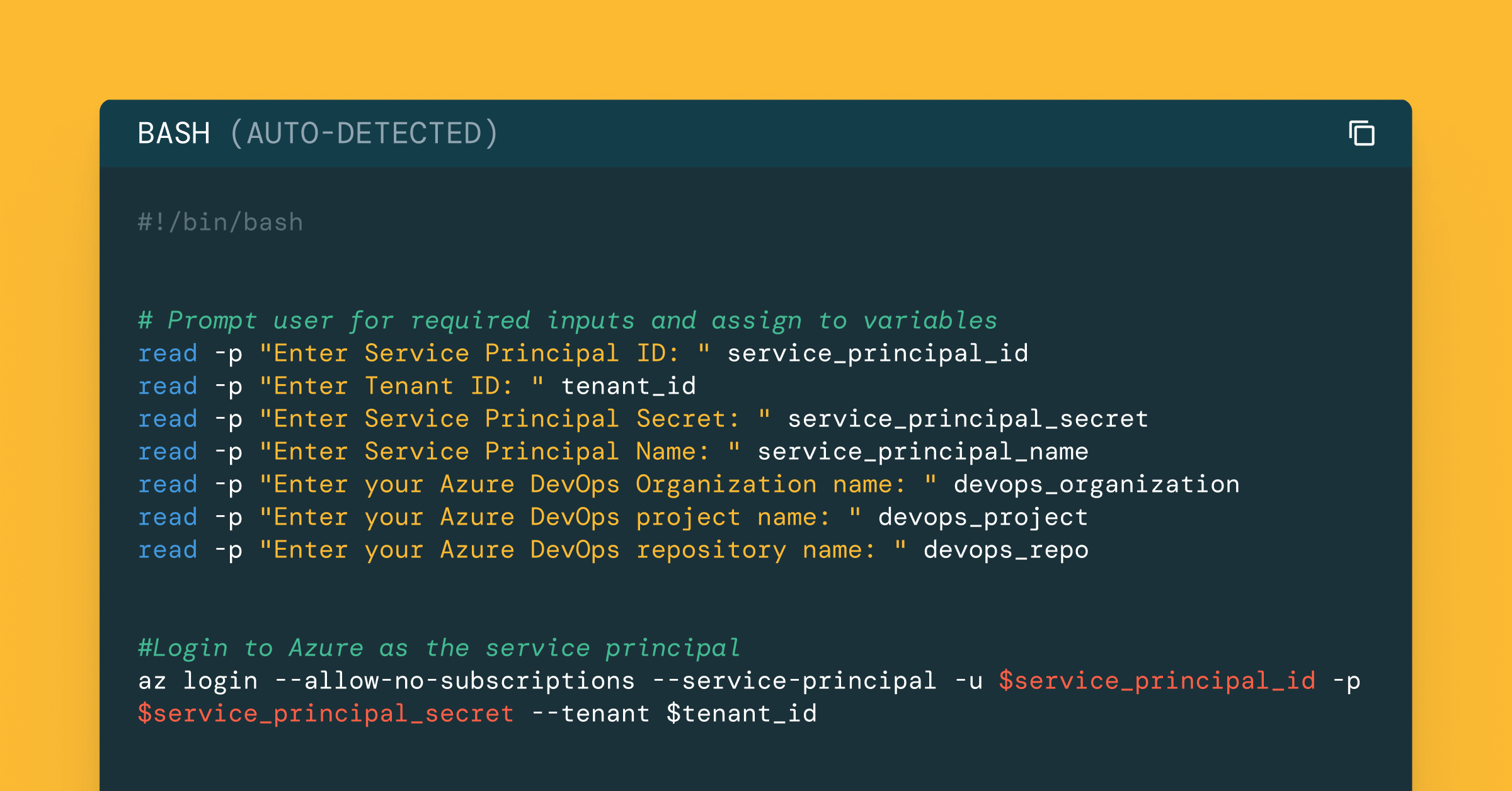

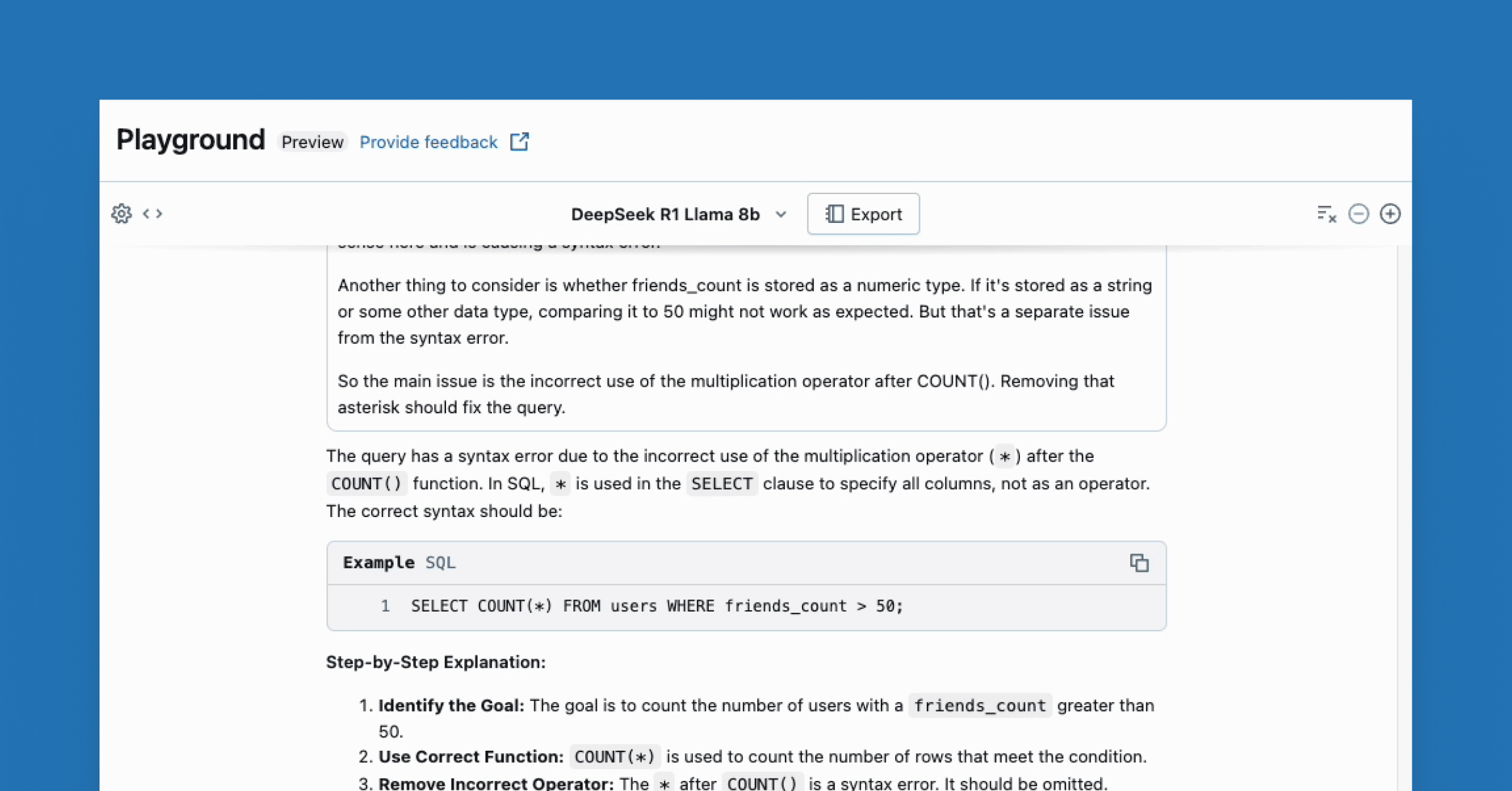

Para o GitHub, você pode configurar a conexão do aplicativo GitHub do Service Principal na página de configurações do Service Principal, seguindo um processo semelhante à configuração do usuário. Para o Azure DevOps, agora suportamos conexões OAuth para service principals usando credenciais federadas baseadas em OpenID Connect (OIDC). OIDC é um protocolo de autenticação construído sobre o OAuth 2.0 que fornece informações de login e perfil sobre o usuário logado. OIDC permite experiências de login seguras e amigáveis, permitindo que os usuários se autentiquem uma vez com um provedor de identidade confiável (IdP, neste caso, Microsoft EntraID) e sejam lembrados sem precisar reinserir credenciais. Este novo recurso substitui a abordagem baseada em scripts descrita neste blog, simplificando e encurtando significativamente esta jornada crítica do usuário de horas para apenas alguns minutos.

Gartner®: Databricks, líder em banco de dados em nuvem

O que está por vir

Planejamos estender as integrações OAuth 2.0 para incluir mais provedores Git, como GitLab e Bitbucket, e para soluções corporativas e auto-hospedadas de provedores Git suportados.

Chamada para ação

Consulte nossa documentação para um passo a passo sobre o suporte OAuth 2.0 para credenciais Git do Databricks e o novo suporte de identidade federada para service principals do Azure EntraID. Transfira suas credenciais Git de PATs para OAuth 2.0 hoje e compartilhe seus pensamentos postando seu feedback na Comunidade Databricks!

(This blog post has been translated using AI-powered tools) Original Post

Nunca perca uma postagem da Databricks

O que vem a seguir?

Produto

12 de junho de 2024/11 min de leitura