Architecture de référence pour les opérations de sécurité

Accélérez et optimisez vos opérations de sécurité avec Databricks pour détecter les menaces, analyser les anomalies et enrichir les alertes. Cette architecture connecte les données de SIEM, d'identité, d’endpoints et de renseignements sur les menaces.

Renforcez les opérations de sécurité de base

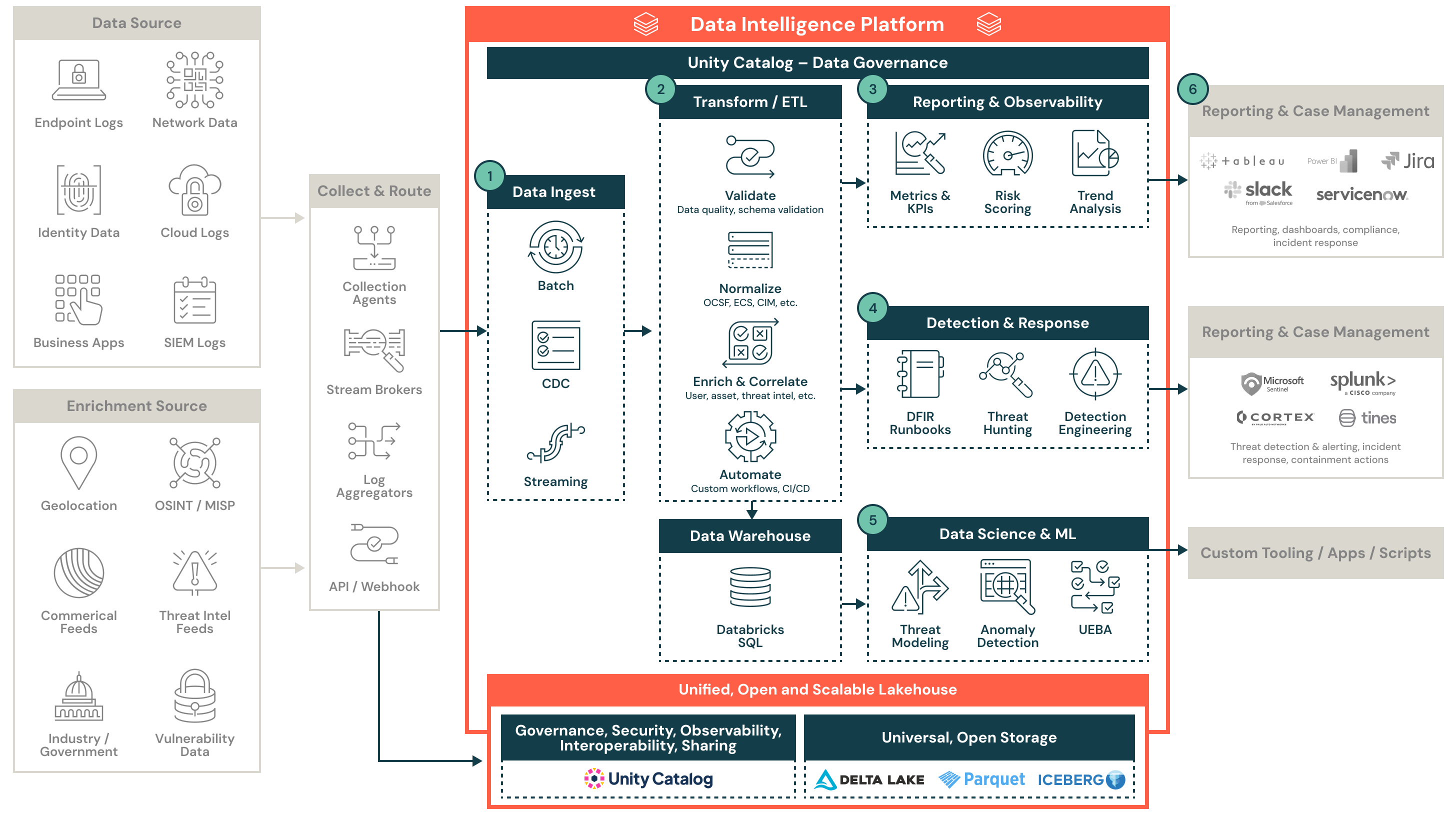

Cette architecture de référence décrit comment les équipes d'opérations de sécurité peuvent construire et développer des capacités d'opérations de sécurité de base sur la plateforme d'intelligence de données Databricks. Elle centralise la télémétrie, permet un enrichissement et une transformation structurés, et alimente des flux de travail avancés à travers l'ingénierie de détection, la réponse aux menaces, la conformité et le reporting.

Aperçu de l'architecture

Les équipes d'opérations de sécurité s'appuient sur des flux de travail flexibles et basés sur les données pour gérer la détection des menaces, la réponse et la conformité à grande échelle. Les architectures héritées séparent souvent la détection, l'investigation et le reporting à travers des systèmes déconnectés. Le lac de données de sécurité pour les opérations de sécurité unifie ces capacités en combinant le stockage gouverné, l'analytique ouverte et l'automatisation évolutive sur une seule plateforme.

Cette architecture illustre comment la télémétrie provenant des sources de point de terminaison, d'identité, de réseau et de cloud s'écoule dans le lac de données en utilisant des pipelines de lots et de streaming. Les équipes de sécurité peuvent valider et normaliser ces données en utilisant des modèles de schéma ouverts tels que OCSF, ECS ou CIM. Les événements sont enrichis avec le contexte de l'utilisateur, de l'actif et de la menace pour améliorer la qualité de la détection et les résultats de l'investigation.

Une fois traitées, ces données alimentent un large éventail de cas d'utilisation des opérations de sécurité, y compris l'alerte, la chasse aux menaces, l'ingénierie de détection, les rapports de métriques et la détection d'anomalies. Les résultats organisés peuvent être intégrés avec les SIEMs, les SOARs, les systèmes de gestion de cas et les outils de reporting pour soutenir les flux de travail d'incident et la collaboration entre équipes.

Collecter et acheminer

La télémétrie et l'intelligence des menaces sont collectées à l'aide d'agents, de courtiers, d'agrégateurs et d'API. Cette étape prend en charge les formats structurés et non structurés et permet à la fois l'ingestion en temps réel et par lots. Les sources de données comprennent les journaux de points de terminaison, les événements d'identité, la télémétrie cloud, les données de vulnérabilité et les flux de menaces commerciaux.

Transformer et enrichir

Les données brutes sont validées pour la qualité et l'alignement du schéma, puis normalisées et enrichies pour une utilisation opérationnelle. L'enrichissement peut inclure le contexte de l'utilisateur, de l'appareil, de l'application, des renseignements sur les menaces et de l'actif. Des modèles de schéma tels que OCSF et ECS aident à standardiser les champs pour l'analyse et l'automatisation.

Rapports et observabilité

Les analystes de sécurité et les parties prenantes utilisent des données structurées pour construire des tableaux de bord, visualiser les tendances et suivre les indicateurs clés. Ces résultats aident les équipes à surveiller la couverture, à identifier les lacunes et à répondre aux exigences de conformité et d'audit.

Détection et réponse

Les ingénieurs de détection créent et gèrent des règles pour identifier les menaces et les comportements suspects. Les alertes alimentent les flux de travail de réponse aux incidents, les manuels DFIR et les investigations de chasse aux menaces. Les équipes peuvent orchestrer des playbooks ou pousser des alertes vers des systèmes de gestion de cas.

Data Science et ML

Les équipes de sécurité peuvent appliquer des modèles d'apprentissage automatique pour des analyses avancées et la détection. Les cas d'utilisation incluent la modélisation des menaces, l'établissement de références comportementales, la détection d'anomalies et l'analyse du comportement des entités utilisateurs. Ces modèles améliorent la priorisation et réduisent les faux positifs.

Intégration avec des systèmes externes

Des alertes organisées, des tableaux de bord et du contexte sont livrés à des plateformes en aval telles que SIEM, SOAR, les systèmes de reporting et de ticketing. Cela permet à Databricks de servir de colonne vertébrale analytique tout en préservant les flux de travail familiers des analystes dans des outils comme Splunk, Sentinel, Jira et ServiceNow.