Meilleures pratiques de sécurité pour la Databricks Lakehouse Platform

La sécurité de vos données est notre priorité.

Nous savons à quel point les données font partie de vos assets les plus précieux et doivent toujours être protégées. C'est pourquoi la sécurité est intégrée à tous les niveaux de la plateforme Lakehouse de Databricks. Comme la plupart des plateformes de logiciel en tant que service (SaaS), Databricks fonctionne selon un modèle de responsabilité partagée, ce qui signifie que le client doit évaluer les fonctionnalités de sécurité disponibles et configurer correctement celles qui sont nécessaires pour répondre en toute sécurité à son profil de risque, protéger les données sensibles et se conformer à ses politiques internes ou à ses exigences réglementaires. En résumé, Databricks est responsable de la sécurité de la plateforme, et le client est responsable de la sécurité dans la plateforme.

Meilleures pratiques de sécurité inspirées par nos clients les plus soucieux de la sécurité

Notre équipe de sécurité a aidé des milliers de clients à déployer la Databricks Lakehouse Platform avec ces fonctionnalités correctement configurées. Grâce à cette expertise, nous avons identifié un modèle de menace et créé une checklist des bonnes pratiques pour définir ce à quoi ressemble une "bonne" configuration sur les trois principaux clouds.

Certains clients ont apprécié de savoir comment nous avons élaboré cette liste de bonnes pratiques. Tout a commencé lors d'un déjeuner avec les équipes chargées des comptes du secteur des services financiers de Databricks à New York en 2021. L'un de nos architectes de solutions a plaidé avec passion pour aider les clients à valider leurs configurations afin d'éviter d'omettre par inadvertance tout élément essentiel au respect de leurs exigences de conformité ou réglementaires. Nous nous sommes rendu compte que les entreprises de services financiers qui traitent des données sensibles appliqueraient presque les mêmes contrôles de sécurité à leurs déploiements Databricks. Par exemple, elles géreront leur activité et concevront leur architecture différemment, mais presque toutes utiliseront des clés gérées par le client (CMK), Private Link et stockeront les résultats des query sur leur compte.

Afin de satisfaire le plus de clients possible, nous avons divisé la liste en déploiements "courants" et "haute sécurité". Nous avons également élaboré un modèle de menace basé sur les principales préoccupations des clients concernant Databricks et les principaux domaines que nous voulions que nos clients comprennent.

Le résultat est un ensemble de guides de configuration sécurisée qui fournissent des recommandations factuelles pour déployer Databricks en toute sécurité, le tout reposant sur les contrôles utilisés par nos clients les plus soucieux de la sécurité. Vous pouvez télécharger ces recommandations sur les bonnes pratiques de sécurité depuis notre Centre de sécurité et de confiance ou les consulter directement via les liens ci-dessous :

Gartner® : Databricks, leader des bases de données cloud

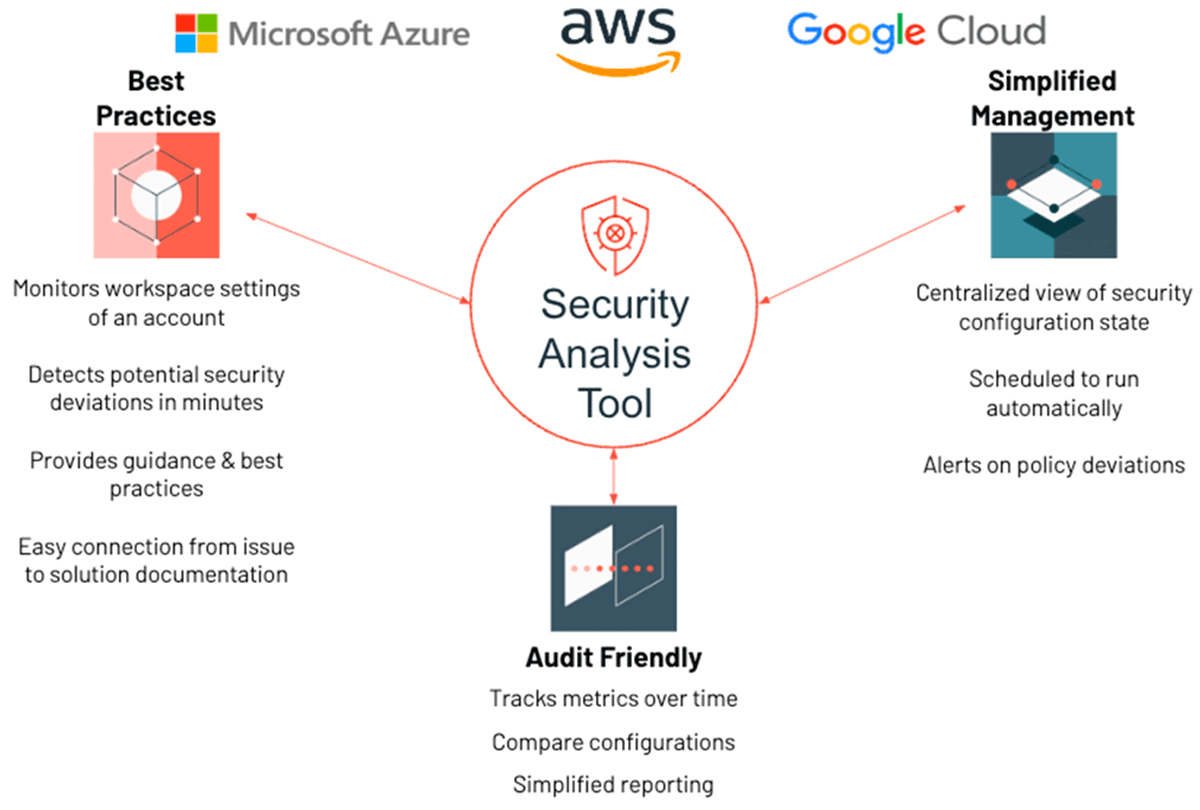

Outil d'analyse de sécurité (SAT)

Bien sûr, un bilan de santé de sécurité automatisé qui effectue l'analyse pour vous est encore mieux que des recommandations sur les bonnes pratiques. En novembre, nous avons lancé l'outil d'analyse de sécurité (SAT). SAT évalue la configuration de votre espace de travail par rapport à nos bonnes pratiques en matière de sécurité, en les vérifiant par programmation à l'aide d'appels d'API standard et en signalant les écarts par niveau de gravité, avec des liens qui expliquent comment étendre votre configuration de sécurité pour répondre à toute exigence stricte supplémentaire découlant de vos politiques internes. Et depuis février, le SAT est désormais multi-cloud, ce qui permet aux clients de mesurer leur niveau de sécurité par rapport aux bonnes pratiques pour chacun des trois principaux clouds.

Conclusion

Nous savons que la sécurité est une priorité pour tous nos clients, c'est pourquoi nous mettons à votre disposition nos guides de bonnes pratiques en matière de sécurité sur notre Centre de sécurité et de confiance. Dès aujourd'hui, vous pouvez télécharger les recommandations pour le ou les clouds de votre choix et commencer par l'Outil d'analyse de la sécurité (SAT). Mais nous vous recommandons également d'ajouter la page à vos favoris et de la consulter régulièrement pour découvrir les toutes dernières et meilleures recommandations pour sécuriser vos données. Les personnes malintentionnées ne restent pas inactives, vous non plus !

(Cet article de blog a été traduit à l'aide d'outils basés sur l'intelligence artificielle) Article original

Ne manquez jamais un article Databricks

Et ensuite ?

Produto

12 juin 2024/11 min de lecture

Apresentando o AI/BI: analítica inteligente para dados do mundo real

Segurança e confiança

3 janvier 2025/10 min de lecture