Architettura di riferimento per le operazioni di sicurezza

Costruisci operazioni di sicurezza più rapide e intelligenti con Databricks per rilevare minacce, analizzare anomalie e arricchire gli avvisi. Questa architettura collega dati da SIEM, identità, endpoint e intelligence sulle minacce.

Rinforza le operazioni di sicurezza di base

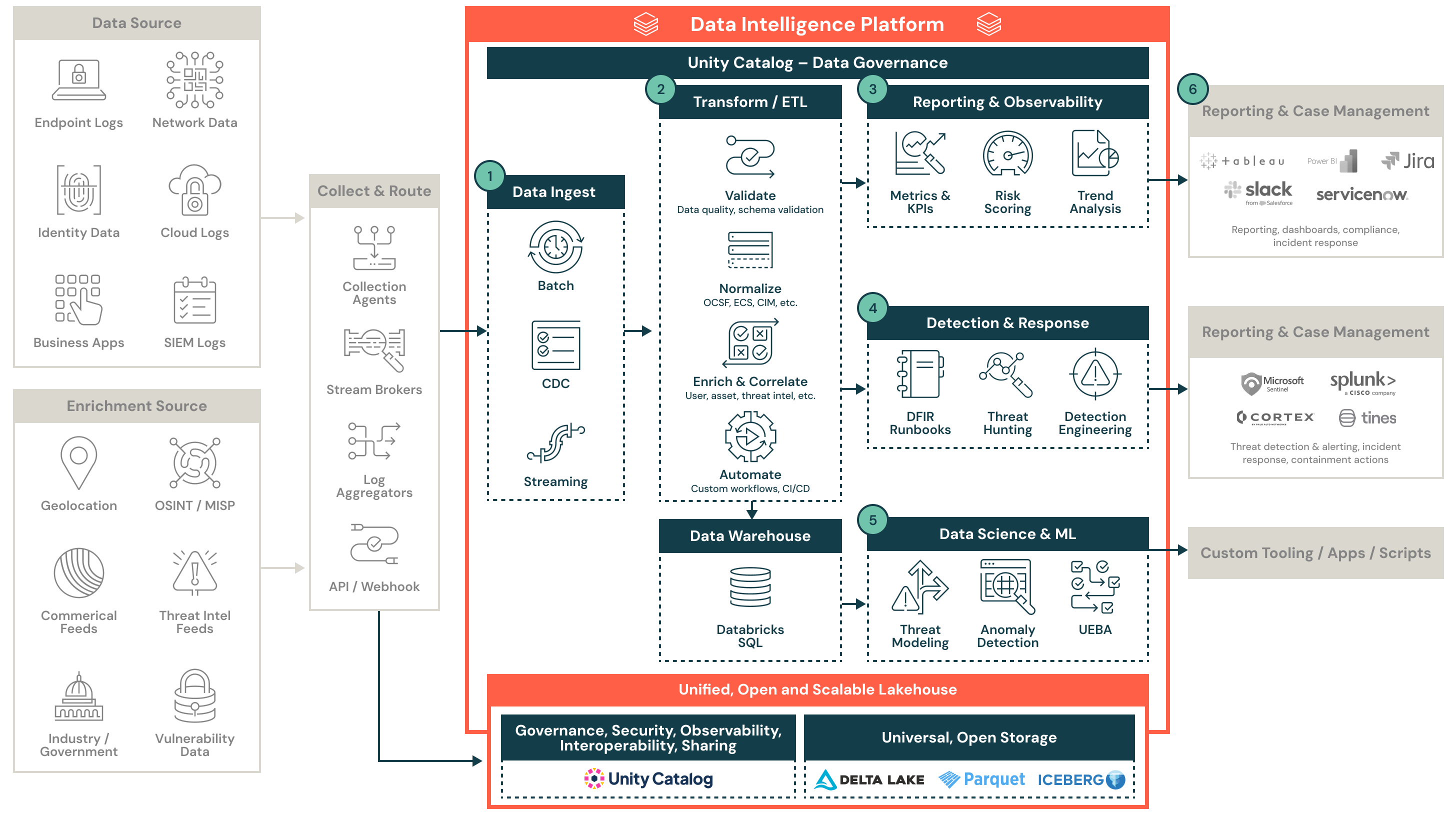

Questa architettura di riferimento illustra come i team delle operazioni di sicurezza possono costruire e scalare le capacità operative di sicurezza di base sulla piattaforma Databricks Data Intelligence. Centralizza la telemetria, consente l'arricchimento e la trasformazione strutturati e alimenta flussi di lavoro avanzati attraverso l'ingegneria del rilevamento, la risposta alle minacce, la conformità e la segnalazione.

Panoramica dell'architettura

I team delle operazioni di sicurezza si affidano a flussi di lavoro flessibili e basati sui dati per gestire il rilevamento delle minacce, la risposta e la conformità su larga scala. Le architetture legacy spesso separano il rilevamento, l'indagine e la segnalazione attraverso sistemi disconnessi. Il lakehouse di sicurezza per le operazioni di sicurezza unifica queste capacità combinando storage governato, analisi aperte e automazione scalabile in una singola piattaforma.

Questa architettura illustra come la telemetria da endpoint, identità, rete e fonti cloud fluisce nel lakehouse utilizzando pipeline batch e streaming. I team di sicurezza possono convalidare e normalizzare questi dati utilizzando modelli di schema aperti come OCSF, ECS o CIM. Gli eventi vengono arricchiti con contesto utente, asset e minaccia per migliorare la qualità del rilevamento e i risultati delle indagini.

Una volta elaborati, questi dati alimentano una vasta gamma di casi d'uso delle operazioni di sicurezza, tra cui l'allerta, la caccia alle minacce, l'ingegneria del rilevamento, la segnalazione delle metriche e il rilevamento delle anomalie. Le uscite curate possono essere integrate con SIEM, SOAR, sistemi di gestione dei casi e strumenti di segnalazione per supportare i flussi di lavoro degli incidenti e la collaborazione tra team.

Raccogli e instrada

La telemetria e l'intelligenza sulle minacce vengono raccolte utilizzando agenti, broker, aggregatori e API. Questo passaggio supporta formati strutturati e non strutturati e consente l'ingestione sia in tempo reale che in batch. Le fonti di dati includono registri di endpoint, eventi di identità, telemetria cloud, dati di vulnerabilità e feed di minacce commerciali.

Trasforma e arricchisci

I dati grezzi vengono validati per la qualità e l'allineamento dello schema, poi normalizzati e arricchiti per l'uso operativo. L'arricchimento può includere contesto utente, dispositivo, applicazione, intelligence sulle minacce e contesto asset. Modelli di schema come OCSF ed ECS aiutano a standardizzare i campi per l'analisi e l'automazione.

Reporting e osservabilità

Gli analisti di sicurezza e gli stakeholder utilizzano dati strutturati per costruire dashboard, visualizzare tendenze e monitorare metriche chiave. Questi output aiutano i team a monitorare la copertura, identificare le lacune e soddisfare i requisiti di conformità e audit.

Rilevamento e risposta

Gli ingegneri di rilevamento creano e gestiscono regole per identificare minacce e comportamenti sospetti. Gli avvisi alimentano i flussi di lavoro di risposta agli incidenti, i manuali DFIR e le indagini sulla caccia alle minacce. I team possono orchestrare playbook o inviare avvisi ai sistemi di gestione dei casi.

Data Science e ML

I team di sicurezza possono applicare modelli di machine learning per analisi avanzate e rilevamento. I casi d'uso includono la modellazione delle minacce, la baselining del comportamento, il rilevamento delle anomalie e l'analisi del comportamento dell'entità utente. Questi modelli migliorano la priorità e riducono i falsi positivi.

Integra con sistemi esterni

Allarmi curati, cruscotti e contesto vengono consegnati a piattaforme a valle come SIEM, SOAR, sistemi di reporting e di ticketing. Questo consente a Databricks di fungere da colonna vertebrale analitica pur preservando i flussi di lavoro degli analisti familiari in strumenti come Splunk, Sentinel, Jira e ServiceNow.