製造業におけるサイバーセキュリティ

Original Blog : Cybersecurity in Manufacturing

翻訳: junichi.maruyama

スマート製造への取り組みが進む中、サイバーセキュリティは製造業者のオペレーショナルリスクプロファイルの中心的存在となっています。Deloitteの調査によると、製造業者の48%がこのような運用リスクをスマートファクトリー構想の阻害要因として考えていることが明らかになっています。そのため、製造業におけるサイバーセキュリティ市場は成長態勢にあり、2027年には298億5000万ドルに達すると予想されています。

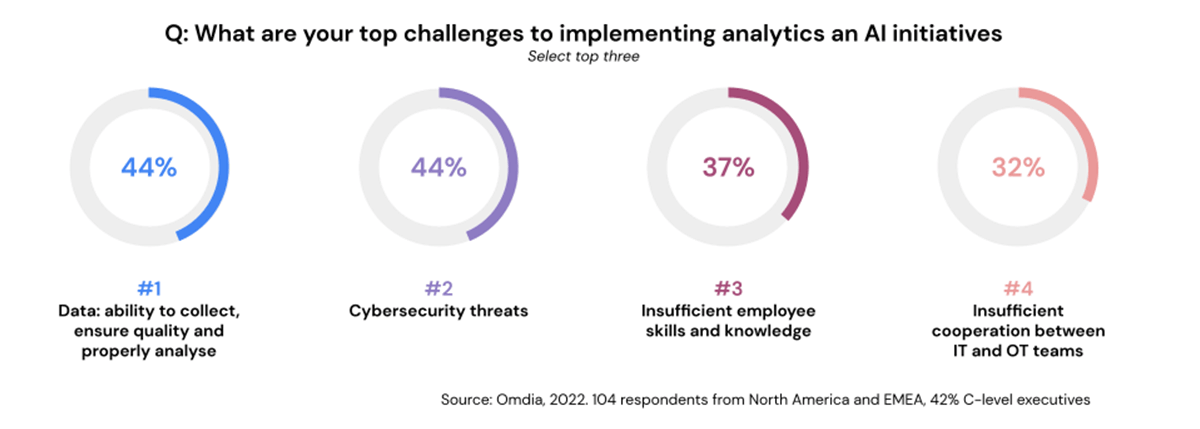

Databricksがスポンサーを務めるOmdiaによる最近の製造業調査では、「アナリティクスとAIイニシアチブの導入を遅らせ、さらには阻止している課題は何か」という質問がありました。サイバーセキュリティの脅威は、上位2つの回答のうちの1つとして登場し、どちらの回答も44%のスコアを獲得しています(下図参照��)。実際、さまざまな調査において、サイバーセキュリティは業界を問わず、常に重要な課題として位置づけられています。

製造業の収益リスクは、サイバーセキュリティがこの業界で重要なテーマである理由を説明します。潜在的な攻撃によって生産ラインが中断されると、1分あたり数千ドルのコストがかかります。このような混乱は、製造業にとって収益性を高めるという第一の目標とは正反対です。

製造業のためのサイバーセキュリティを再考する

製造業では、データや人工知能(AI)を活用した前例のないレベルの自動化を実現するスマートマニュファクチャリングの導入が進んでいます。レガシーな製造業では、エアギャップされた機器がサイバー攻撃から多少なりとも保護することができました。しかし、スマート製造では、ネットワーク接続やモノのインターネット(IIoT)センシング機能が必要な場合が多く、従来のやり方では不可能です。しかし、ネットワーク接続性の向上により、Databricks Lakehouseプラットフォームのような最新のクラウドベース技術をOTやIoTのサイバーセキュリティ問題に活用する機会が生まれるという明るい兆しもあります。

このように情報技術(IT)システムと運用技術(OT)システムの境界が曖昧になったことで、攻撃対象領域も大幅に拡大しました。2021年に発生したコロニアル・パイプラインの情報漏洩事件では、ランサムウェアがITシステムにしか影響を与えなかったにもかかわらず、念のためOTシステムがオフラインにされました。また、情報漏洩の影響は、企業が相互に接続された現代では、もはや単一企業にとどまるものではありません。2015年、ターゲット社のITシステムは、全く別の企業である空調の下請け会社経由で侵入されました。

情報漏洩のリスクとその結果

製造業が侵害された場合の影響としては

- 操業停止

- 知的財産損害

- 最も深刻なケースでは、人命の損失が発生します。

最終的にこれらの結果は、収益の損失となり、しばしば風評被害にもつながります。歴史的に、製造業におけるサイバーセキュリティ攻撃の多くは、産業用制御システム(ICS)や監視制御およびデータ収集(SCADA)システムを標的とすることで、工場の操業を中断させることに重点を置いてきました。これらのシステムの多くはインターネットに接続されていない可能性があるため、攻撃者はUSBメモリなどの代替的な感染経路を使用することで創造性を発揮してきました。コロニアル・パイプラインの漏洩事件では、パイプラインが6日間停止する事態に陥りました。

製造業が保有する知的財産の多くはデータであるため、攻撃者は業務を中断させるだけでなく、データを盗み出そうとするのです:

- 製造されている製品に関するデータ

- 製品の製造プロセス

- 使用時に製品に施される処理について

スマートな製造システムが普及した今日、製品、プロセス、または治療に含まれる知的財産を推測するために使用できるテレメトリやログデータは膨大な量にのぼります。2012年のShamoon Hackは、石油会社Saudi Aramcoのデータを盗み出し、消去するために作られたマルウェアの代表的な例である。この攻撃による復旧の規模と費用は膨大で、35,000台のコンピュータが部分的に消去されたり、完全に破壊されたりしました。

データ・インテリジェンスが業界を再構築

サイバーセキュリティはなぜ難しいのか?

メーカーによる運用技術のサイバーセキュリティへの投資は、従来情報技術への投資に比べ遅れていました。しかし ITとOTの融合を考えるとそんな事を言ってられません。つまりメーカーはサイバーセキュリティを総合的に考える必要があるのです。

技術面では、OTのサイバーセキュリティはITのサイバーセキュリティとは異なり、ICSやSCADA機器にEDR(Endpoint Detection and Response)エージェントをインストールすることは、なかなか難しいか実現不可能です。そのため、ICSやSCADAシステムのセキュリティは、通常これらのシステムを行き来するネットワークトラフィックの監視のみに依存しています。膨大なネットワークデータの取得、保存、監視は技術面でもコスト面でも課題となっています。

また、製造業は資本集約型であるため、製造装置の寿命は数十年に及び、ソフトウェアやファームウェアの更新が制限されることが多いという課題もあります。技術のライフサイクルが長く、更新が限られているため、機器のソフトウェアやファームウェアにパッチが適用されていない脆弱性が存在するリスクが高まります。パッチが適用されていない脆弱性は、通常、脅威者が環境に侵入する足がかりとなる。そのため、OTのセキュリティ対策では、レガシーな機器やインフラからのリスクを軽減するためにロギングや監視を追加する必要があり、データインフラにさらなる負担を強いることになる場合が多いのです。

投資の不足と産業機器の性質、さらに本質的にビッグデータの問題が相まって、今日直面している製造業向けのサイバーセキュリティツールの少なさを生み出しています。

サイバーセキュリティのためのDatabricksのレイクハウス

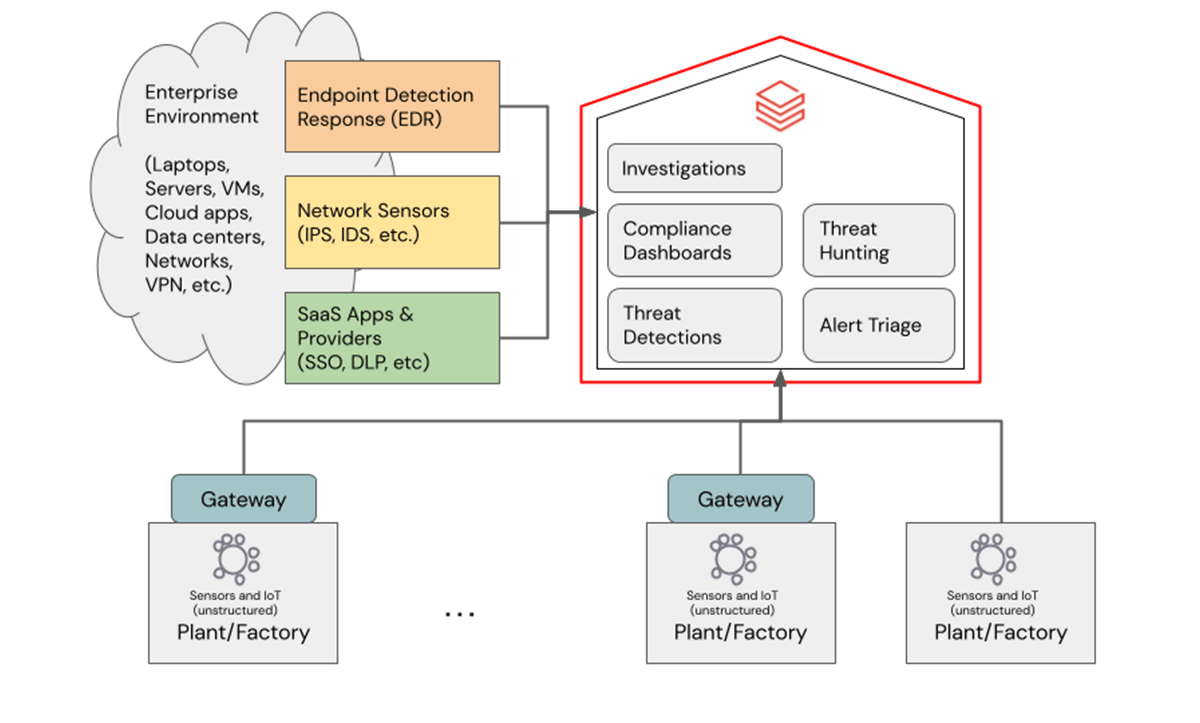

効果的なサイバーセキュリティの実践を構築するために、チームは膨大な量のログとテレメトリデータを取り込み、保存し、分析することが必要です。この基礎的な能力は、ISO/IEC(27001、27002など)やNISTのITセキュリティ標準、NERC(1300など)やISA/IEC(62443など)のOTセキュリティ標準に不可欠なもので、例を挙げればきりがありません。Databricks Lakehouse Platformは、すべてのITおよびOTシステムからのログおよびテレメトリデータを取り込み、保持し、分析できる、安全で費用対効果の高いデータおよびAIプラットフォームです。

Lakehouseは、継続的な検知、脅威のハンティング、アラートのトリアージ、調査といったサイバーセキュリティのコア業務に加え、AIやMLを用いたリスクやコンプライアンス向けのアプリケーションをサポートします。OTの場合、ログやテレメトリーデータは、独自の製造プロセスのIPを明らかにする可能性があるため、セキュリティも確保する必要があります。Databricksは、ワークスペースを保護するためのベストプラクティスを使用してDatabricks Lakehouseをプロビジョニングおよび構成するための terraform blueprintsを提供します。

以下のリファレンスデータアーキテクチャを推奨します: Databricks workspace for IIoT data + Databricks workspace for IT/OT/IIoT security data (Databricks workspace for IIoT dataのログを含む). このアーキテクチャは、ITシステムとOT/IoTシステムから、ログとテレメトリデータがクラウド上の高度に安全なDatabricks Lakehouseプラットフォームに流れる方法を示していることに注意してください。これは、管理および制御の区分に関してITおよびOTシステムを概念化するためのレイヤードフレームワークを提供するPurdueエンタープライズ参照アーキテクチャと直交しています。

Databricks Lakehouse Platform内のデータは、Unity Catalogによって管理されます。Unity Catalogは、Databricksの統合データガバナンスソリューションで、きめ細かいアクセスコントロール、メタデータ検索、ディスカバリー、さらにデータの出所やリネージなどを提供します。現在、リビアンのように多くのメーカーが、社内で生成されたデータだけでなく、サプライヤーや顧客からの外部データを横断するビッグデータエコシステムを構築しています。また、Unity Catalogは、オープンソースのDelta Sharingプロトコルを介して、データガバナンスと組織の境界を越えたデータ共有をセキュアに実現します。セキュリティ運用の観点からは、外部のセキュリティ専門家や機関と連携してセキュリティインシデントを調査する際に、特に大きな意味を持ちます。

Databricksを今すぐ試す

Databricks Lakehouse Platformのパワーを体験し、サイバーセキュリティのイニシアチブを素早く立ち上げることができるように、Solution Acceleratorsを構築しました。DNSアナリティクス��とIOCマッチングのSolution Acceleratorsを今すぐお試しください。