Referenzarchitektur für Sicherheitsoperationen

Erstellen Sie schnellere, intelligentere Sicherheitsabläufe mit Databricks, um Bedrohungen zu erkennen, Anomalien zu analysieren und Warnungen anzureichern. Die Architektur verbindet Daten aus SIEM, Identität, Endpunkten und Bedrohungsdaten.

Stärken Sie die Kernsicherheitsoperationen

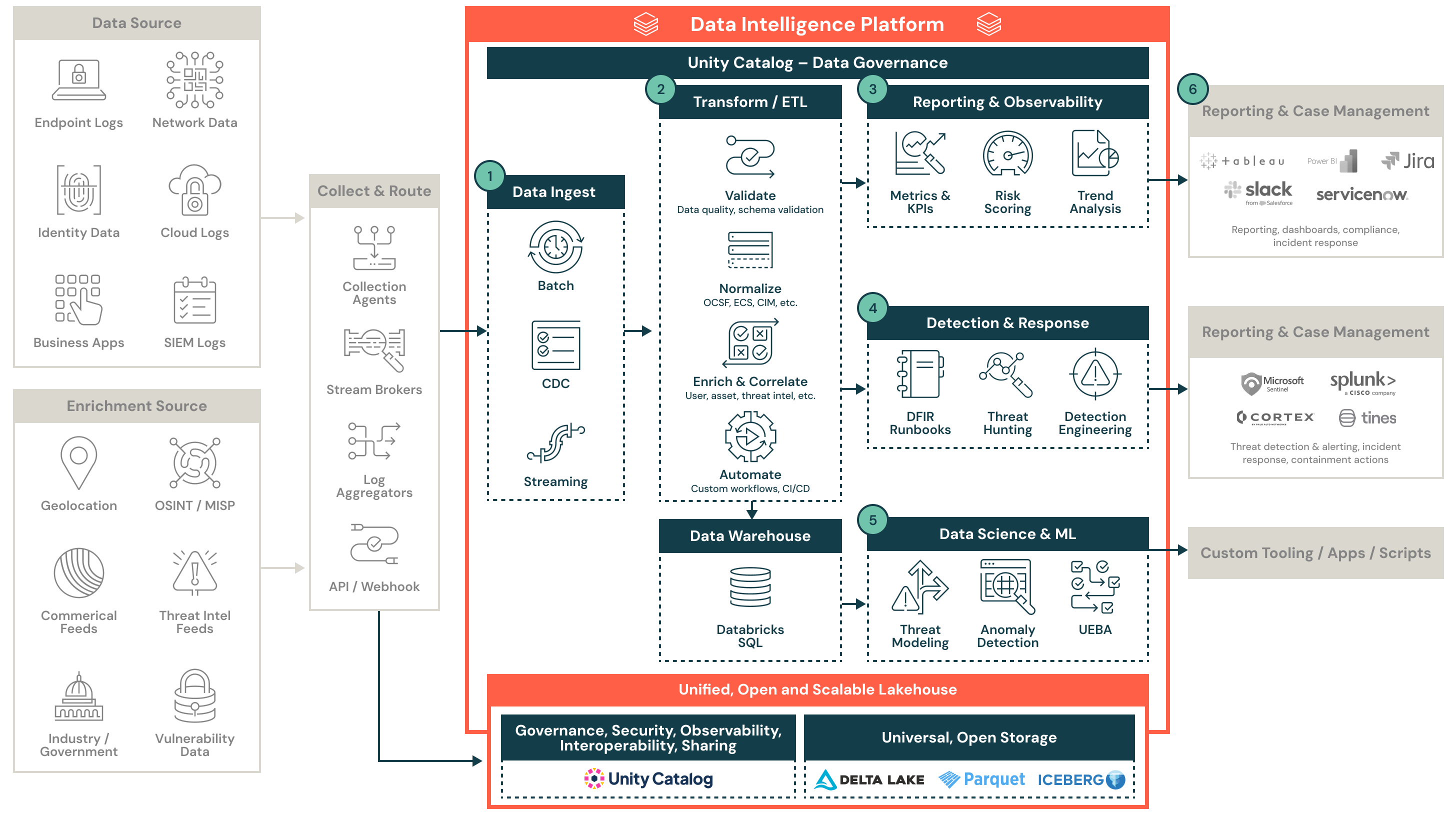

Diese Referenzarchitektur skizziert, wie Sicherheitsoperationsteams Kernfähigkeiten für Sicherheitsoperationen auf der Databricks Data Intelligence Platform aufbauen und skalieren können. Sie zentralisiert Telemetrie, ermöglicht strukturierte Anreicherung und Transformation und unterstützt erweiterte Workflows in den Bereichen Erkennungsengineering, Bedrohungsreaktion, Compliance und Berichterstattung.

Übersicht über die Architektur

Sicherheitsoperationsteams verlassen sich auf flexible, datengesteuerte Workflows, um Bedrohungserkennung, Reaktion und Compliance im großen Maßstab zu verwalten. Alte Architekturen trennen oft Erkennung, Untersuchung und Berichterstattung über getrennte Systeme. Das Sicherheits-Lakehouse für Sicherheitsoperationen vereint diese Fähigkeiten durch die Kombination von geregeltem Speicher, offener Analytik und skalierbarer Automatisierung auf einer einzigen Plattform.

Diese Architektur veranschaulicht, wie Telemetrie von Endpunkt-, Identitäts-, Netzwerk- und Cloud-Quellen mit Batch- und Streaming-Pipelines in das Lakehouse fließt. Sicherheitsteams können diese Daten mit offenen Schemamodellen wie OCSF, ECS oder CIM validieren und normalisieren. Ereignisse werden mit Benutzer-, Asset- und Bedrohungskontext angereichert, um die Erkennungsqualität und die Untersuchungsergebnisse zu verbessern.

Nach der Verarbeitung versorgt diese Daten eine breite Palette von Anwendungsfällen für Sicherheitsoperationen, einschließlich Alarmierung, Bedrohungsjagd, Erkennungsengineering, Metrikenberichterstattung und Anomalieerkennung. Kuratierte Ausgaben können mit SIEMs, SOARs, Fallmanagementsystemen und Berichtswerkzeugen integriert werden, um Vorfall-Workflows und die Zusammenarbeit zwischen Teams zu unterstützen.

Sammeln und weiterleiten

Telemetrie und Bedrohungsintelligenz werden mit Hilfe von Agenten, Brokern, Aggregatoren und APIs gesammelt. Dieser Schritt unterstützt strukturierte und unstrukturierte Formate und ermöglicht sowohl Echtzeit- als auch Batch-Eingabe. Datenquellen umfassen Endpunktprotokolle, Identitätsereignisse, Cloud-Telemetrie, Schwachstellendaten und kommerzielle Bedrohungsfeeds.

Transformieren und anreichern

Rohdaten werden auf Qualität und Schemaausrichtung geprüft, dann normalisiert und für den Betrieb angereichert. Die Anreicherung kann Benutzer-, Geräte-, Anwendungs-, Bedrohungsintelligenz- und Asset-Kontext umfassen. Schemamodelle wie OCSF und ECS helfen, Felder für Analyse und Automatisierung zu standardisieren.

Berichterstattung und Beobachtbarkeit

Sicherheitsanalysten und Stakeholder verwenden strukturierte Daten, um Dashboards zu erstellen, Trends zu visualisieren und Schlüsselmetriken zu verfolgen. Diese Ausgaben helfen Teams, Abdeckung zu überwachen, Lücken zu identifizieren und Compliance- und Audit-Anforderungen zu erfüllen.

Erkennung und Reaktion

Erkennungsingenieure erstellen und verwalten Regeln zur Identifizierung von Bedrohungen und verdächtigem Verhalten. Warnungen fließen in Incident-Response-Workflows, DFIR-Handbücher und Bedrohungsjagduntersuchungen ein. Teams können Playbooks orchestrieren oder Warnungen an Fallmanagementsysteme weiterleiten.

Data Science und ML

Sicherheitsteams können maschinelles Lernen für erweiterte Analysen und Erkennung anwenden. Anwendungsfälle umfassen Bedrohungsmodellierung, Verhaltensbaselining, Anomalieerkennung und Benutzer-Entity-Verhaltensanalyse. Diese Modelle verbessern die Priorisierung und reduzieren Falschmeldungen.

Integration mit externen Systemen

Kuratierte Warnungen, Dashboards und Kontexte werden an nachgelagerte Plattformen wie SIEM, SOAR, Berichtssysteme und Ticketing-Systeme geliefert. Dies ermöglicht es Databricks, als analytisches Rückgrat zu dienen, während vertraute Analysten-Workflows in Tools wie Splunk, Sentinel, Jira und ServiceNow beibehalten werden.