Sicherheits-Best-Practices für die Databricks Lakehouse Platform

Ihre Datensicherheit ist unsere Priorität

Wir wissen, dass Daten zu Ihren wertvollsten Gütern gehören und jederzeit geschützt werden müssen. Deshalb ist Sicherheit in jeden Layer der Lakehouse-Plattform von Databricks integriert. Wie die meisten Software-as-a-Service (SaaS)-Plattformen arbeitet Databricks nach einem Modell der geteilten Verantwortung. Das bedeutet, dass der Kunde die verfügbaren Sicherheits-Features bewerten und die notwendigen korrekt konfigurieren muss, um sein Risikoprofil sicher zu erfüllen, sensible Daten zu schützen und seine internen Richtlinien oder behördlichen Anforderungen einzuhalten. Kurz zusammengefasst – Databricks ist für die Sicherheit der Plattform verantwortlich und der Kunde ist für die Sicherheit in der Plattform verantwortlich.

Sicherheits-Best-Practices, inspiriert von unseren sicherheitsbewusstesten Kunden

Unser Sicherheitsteam hat Tausenden von Kunden bei der Bereitstellung der Databricks Lakehouse Platform mit diesen korrekt konfigurierten Features geholfen. Aufgrund dieser Expertise haben wir ein Bedrohungsmodell identifiziert und eine Best-Practice-Checkliste dafür erstellt, wie eine "gute" Konfiguration in allen drei großen Clouds aussieht.

Einige Kunden fanden es wertvoll zu erfahren, wie wir diese Liste mit Best Practices erstellt haben. Die Geschichte begann 2021 bei einem Mittagessen mit den Account-Teams von Databricks Financial Services in New York City. Einer unserer Solution Architects setzte sich leidenschaftlich dafür ein, Kunden bei der Validierung ihrer Konfigurationen zu unterstützen, um zu vermeiden, dass sie versehentlich etwas übersehen, das für die Erfüllung ihrer Compliance- oder gesetzlichen Anforderungen entscheidend sein könnte. Wir haben festgestellt, dass Finanzdienstleistungsunternehmen, die sensible Daten verarbeiten, für ihre Databricks-Deployments fast die gleichen Sicherheitskontrollen anwenden. Sie führen zum Beispiel ihr Geschäft und gestalten ihre Architektur unterschiedlich, aber fast alle verwenden kundenseitig verwaltete Keys (CMK), Private Link und speichern Abfrageergebnisse in ihrem Account.

Um möglichst viele Kunden zu erreichen, haben wir die Liste in "Standard"- und "Hochsicherheits"-Bereitstellungen aufgeteilt. Wir haben auch ein Bedrohungsmodell erstellt, das auf den wichtigsten Überlegungen unserer Kunden zu Databricks und den Hauptbereichen basiert, die unsere Kunden verstehen sollten.

Das Ergebnis war eine Reihe von Leitfäden zur sicheren Konfiguration, die evidenzbasierte Empfehlungen für die sichere Bereitstellung von Databricks liefern und auf den Kontrollen basieren, die von unseren sicherheitsbewusstesten Kunden eingesetzt werden. Sie können diese Empfehlungen für bewährte Sicherheitspraktiken aus unserem Security and Trust Center herunterladen oder sie direkt über die unten stehenden Links einsehen:

Gartner®: Databricks als Leader für Cloud-Datenbanken

Sicherheitsanalysetool (SAT)

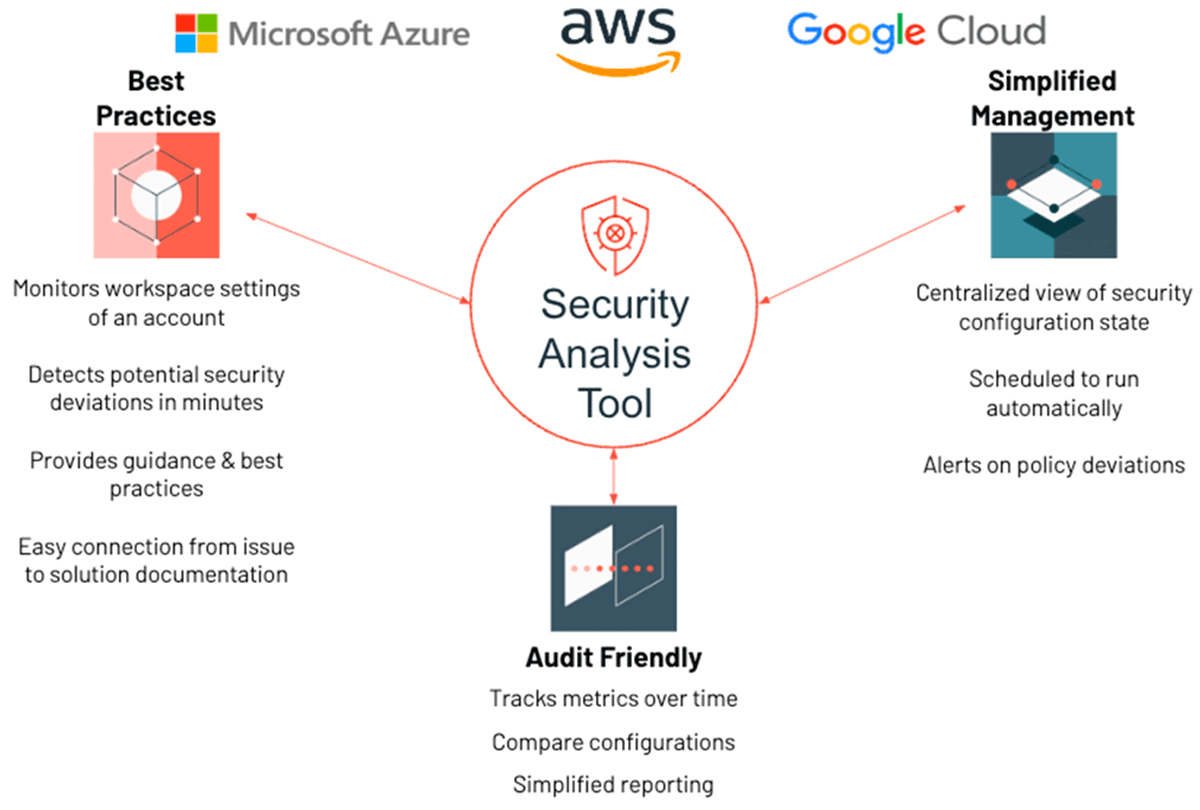

Noch besser als Best-Practice-Empfehlungen ist natürlich eine automatisierte Sicherheitsprüfung, die die Analyse für Sie durchführt. Im November haben wir das Security Analysis Tool (SAT) eingeführt. SAT gleicht Ihre Workspace-Konfiguration mit unseren bewährten Sicherheitspraktiken ab, wobei es diese programmgesteuert mithilfe von Standard-API-Aufrufen überprüft, Abweichungen nach Schweregrad meldet und Links bereitstellt, die erklären, wie Sie Ihr Sicherheits-Setup erweitern können, um zusätzliche strenge Anforderungen Ihrer internen Richtlinien zu erfüllen. Und seit Februar ist das SAT nun multi-cloud-fähig, wodurch Kunden ihren Sicherheitsstatus an den bewährten Praktiken für jede der drei großen Clouds messen können.

Fazit

Wir wissen, dass Sicherheit für alle unsere Kunden oberste Priorität hat. Deshalb haben wir unsere Leitfäden für Best Practices im Bereich Sicherheit in unserem Sicherheits- und Vertrauenscenter jederzeit verfügbar gemacht. Sie können schon heute die Empfehlungen für die von Ihnen gewählte(n) Cloud(s) herunterladen und mit dem Security Analysis Tool (SAT) beginnen. Wir empfehlen Ihnen aber auch, die Seite als Lesezeichen zu speichern und sie regelmäßig aufzurufen, um die aktuellsten und besten Empfehlungen zur Sicherung Ihrer Daten zu prüfen. Die Angreifer schlafen nicht, und das sollten Sie auch nicht tun!

(Dieser Blogbeitrag wurde mit KI-gestützten Tools übersetzt.) Originalbeitrag

Verpassen Sie keinen Beitrag von Databricks

Was kommt als Nächstes?

Produto

12. Juni 2024/11 min Lesezeit

Apresentando o AI/BI: analítica inteligente para dados do mundo real

Segurança e confiança

3. Januar 2025/10 min Lesezeit