Datensicherheit

In der hochgradig vernetzten Welt von heute sind Cybersecurity-Bedrohungen und Insider-Risiken ein ständiges Übel. Unternehmen benötigen einen Überblick darüber, was für Daten sie besitzen. Sie müssen die unbefugte Nutzung ihrer Daten verhindern und Risiken im Zusammenhang mit diesen Daten erkennen und minimieren. In den folgenden Abschnitten erfahren Sie, warum Datensicherheit wichtig ist, welche Datensicherheitsrisiken es gibt und wie Sie Ihr Unternehmen mithilfe von Best Practices vor unbefugtem Zugriff, Diebstahl, Beschädigung, Verfälschung oder versehentlichem Verlust schützen können.

Was ist Datensicherheit?

Datensicherheit beinhaltet verschiedene Praktiken und Verfahren, die darauf abzielen, Daten vor unbefugtem Zugriff, Diebstahl, Beschädigung, Verfälschung oder versehentlichem Verlust zu schützen, um so Datenschutz, Vertraulichkeit, Integrität und Verfügbarkeit der Daten zu wahren. Datensicherheit soll dazu beitragen, sensible Daten (personenbezogene Daten, Finanzdaten, Gesundheitsdaten und geistiges Eigentum) während des gesamten Datenlebenszyklus von der Erstellung bis zur Vernichtung zu schützen. Sie sollte alles umfassen: von der physischen Sicherheit von Hardware und Speichergeräten bis hin zu Verwaltungs- und Zugriffskontrollen, der Sicherheit von Softwareanwendungen und Richtlinien zur Data Governance.

Ähnliche Themen erkunden

Best Practices für die Sicherheit einer modernen Datenplattform

Erlernen Sie bewährte Techniken von Lakehouse-Sicherheitsexperten.

The Data Lakehouse Platform for Dummies

Wie Sie Ihre gesamten Analysen auf einer zentralen Plattform betreiben.

Lakehouse-Grundlagen

Belegen Sie dieses kostenlose On-Demand-Training, um sich in Sachen Lakehouse fit zu machen.

Warum ist Datensicherheit wichtig?

Daten gehören heutzutage zu den wichtigsten Vermögenswerten jedes Unternehmens. Daher kann die Bedeutung der Datensicherheit nicht hoch genug eingeschätzt werden. Der Schutz von Daten sollte für jedes Unternehmen gleich welcher Branche höchste Priorität haben. Dies wird immer wichtiger, da die Zahl der Verstöße gegen die Datensicherheit ständig zunimmt. Laut Check Point Research haben die weltweiten Cyberangriffe 2022 im Vergleich zu 2021 um 38 % zugenommen.

Der Schutz von Daten ist von wesentlicher Bedeutung, denn der Verlust oder Missbrauch von Daten kann schwerwiegende Folgen für ein Unternehmen haben: Rufschädigung, fehlerhafte ML-Modelle, Unternehmensverluste und eine Schwächung des Markenwerts. Außerdem kann bei Diebstahl oder Offenlegung proprietärer Kenntnisse eines Unternehmens seine Wettbewerbsfähigkeit dauerhaft Schaden nehmen. Laut dem IBM-Bericht „Cost of a Data Breach“ für 2023 betrugen die durchschnittlichen Kosten für einen Verstoß gegen die Datensicherheit im Jahr 2023 4,45 Mio. US-Dollar – 15 % mehr als im Jahr 2020.

Neben den Kosten, die durch Reputationsschäden entstehen, kann die Nichteinhaltung gesetzlicher Vorschriften auch Bußgelder für Compliance-Verstöße nach sich ziehen. Sowohl die Datenschutz-Grundverordnung (DSGVO) als auch der California Consumer Privacy Act (CCPA) sehen Strafzahlungen für Unternehmen vor, die ihre Daten nicht ordnungsgemäß schützen. Gemäß der DSGVO können Datenschutzverletzungen zu Strafen in einer Höhe von bis zu 4 % des Jahresumsatzes eines Unternehmens führen.

Risiken für die Datensicherheit

Es gibt verschiedene Arten von Datensicherheitsrisiken. Zu den häufigsten gehören die folgenden:

Malware

Malware (Schadsoftware) kann Würmer, Viren oder Spyware umfassen, mit denen sich Unbefugte Zugriff auf die IT-Umgebung eines Unternehmens verschaffen. Wenn solche Benutzer erst einmal eingedrungen sind, besteht die Gefahr, dass sie IT-Netzwerke und Endgeräte stören oder Zugangsdaten stehlen.

Ransomware

Ransomware infiziert die Geräte eines Unternehmens und verschlüsselt die Daten. Der Zugriff ist im Regelfall erst nach Zahlung eines Lösegelds wieder möglich. Manchmal bleiben die Daten aber auch dann unerreichbar, wenn das Lösegeld gezahlt wurde.

Phishing

Beim Phishing werden Personen oder Organisationen dazu gebracht, Informationen wie Kreditkartennummern, Passwörter oder Zugangsdaten für privilegierte Konten preiszugeben. Die Zielsetzung besteht darin, sensible Daten zu stehlen oder zu beschädigen. Dazu geben die Angreifer vor, ein seriöses Unternehmen zu sein, mit dem das Opfer vertraut ist. Externe Angreifer können sich auch als legitime Benutzer ausgeben, um auf Daten zuzugreifen, sie zu stehlen, zu verfälschen oder zu beschädigen.

DDoS-Angriffe (Distributed Denial-of-Service)

Ein DDoS-Angriff zielt auf Websites und Server ab. Dabei werden die Ressourcen einer Anwendung überlastet und dadurch die Netzwerkdienste blockiert. Die Täter, die hinter diesen Angriffen stecken, fluten eine Website mit Datenverkehr, um die Funktionalität der Website zu verlangsamen oder einen Totalausfall zu verursachen.

Menschliches Versagen

Beschäftigte können, wenn sie auf Daten zugreifen oder sie mit Kollegen teilen, versehentlich Daten an Unbefugte weitergeben. Ein anderer Fall wäre ein Mitarbeiter, der sich über eine ungesicherte Drahtlosverbindung bei Unternehmensressourcen anmeldet.

Insider-Bedrohungen

Unzufriedene Mitarbeiter könnten absichtlich Daten preisgeben oder versuchen, aus Datendiebstahl Profit zu schlagen.

Tools und Strategien für die Datensicherheit

Tools und Strategien für die Datensicherheit verschaffen einem Unternehmen einen besseren Überblick darüber, wo sich seine geschäftskritischen Daten befinden und wie sie genutzt werden. Wenn sie richtig umgesetzt werden, schützen robuste Datensicherheitsstrategien nicht nur die Datenbestände eines Unternehmens vor cyberkriminellen Aktivitäten, sondern tragen auch dazu bei, Datenverluste zu verhindern, indem sie vor zwei der häufigsten Ursachen für Datenschutzverletzungen schützen: menschlichem Versagen und Insider-Bedrohungen. Zu den gängigsten Arten von Datensicherheitstools gehören die folgenden:

- Datenverschlüsselung: Nutzt einen Algorithmus, um normale Textzeichen in ein unlesbares Format zu übertragen. Nachfolgend können nur autorisierte Benutzer, die über den Verschlüsselungsschlüssel verfügen, die Daten lesen.

- Datenmaskierung: Verschleiert sensible Daten, sodass Entwicklungen nur in Umgebungen stattfinden können, in denen Compliance gegeben ist. Durch die Maskierung von Daten können Unternehmen ihren Teams ermöglichen, Anwendungen mit echten Daten zu entwickeln oder Mitarbeiter daran zu schulen.

- Datenlöschung: Überschreibt mithilfe einer Software Daten auf einem beliebigen Speichermedium vollständig. Anschließend wird sichergestellt, dass die Daten nicht wiederhergestellt werden können.

- Zugriffsverwaltung: Umfasst Richtlinien, Audits und Technologien, die dafür sorgen, dass nur berechtigte Benutzer auf technische Ressourcen zugreifen können.

- Rollenbasierte Zugriffsverwaltung: Kontrolliert den Zugriff auf Ressourcen. Dabei werden nicht individuelle Identitäten, sondern Rollen herangezogen, um festzulegen, welche Aktionen an Ressourcen erlaubt sind.

Best Practices für die Datensicherheit

Zu den Best Practices für die Datensicherheit gehören Tools zum Schutz der Daten, wie sie im vorherigen Abschnitt beschrieben wurden, sowie Audits und Monitoring. Best Practices für die Datensicherheit sollten sowohl bei On-Premises-Systemen als auch in der Cloud eingesetzt werden, um die Gefahr einer Datenverletzung zu verringern und die Einhaltung gesetzlicher Vorschriften zu unterstützen. Die konkreten Empfehlungen können variieren, erfordern aber in der Regel eine mehrschichtige Datensicherheitsstrategie, die auf einem Defense-in-Depth-Ansatz beruht, um verschiedene Bedrohungsvektoren zu entschärfen.

Data Governance ist eine unverzichtbare Best Practice für die Datensicherheit. Sie umfasst die Richtlinien und Verfahren, die regeln, wie Daten bereitgestellt, genutzt und geschützt werden. Per Governance werden Prozesse festgelegt, die unternehmensweit gelten, um Compliance und Datensicherheit zu gewährleisten, gleichzeitig jedoch Benutzern Zugriff auf die Daten zu ermöglichen, die sie für ihre Arbeit benötigen.

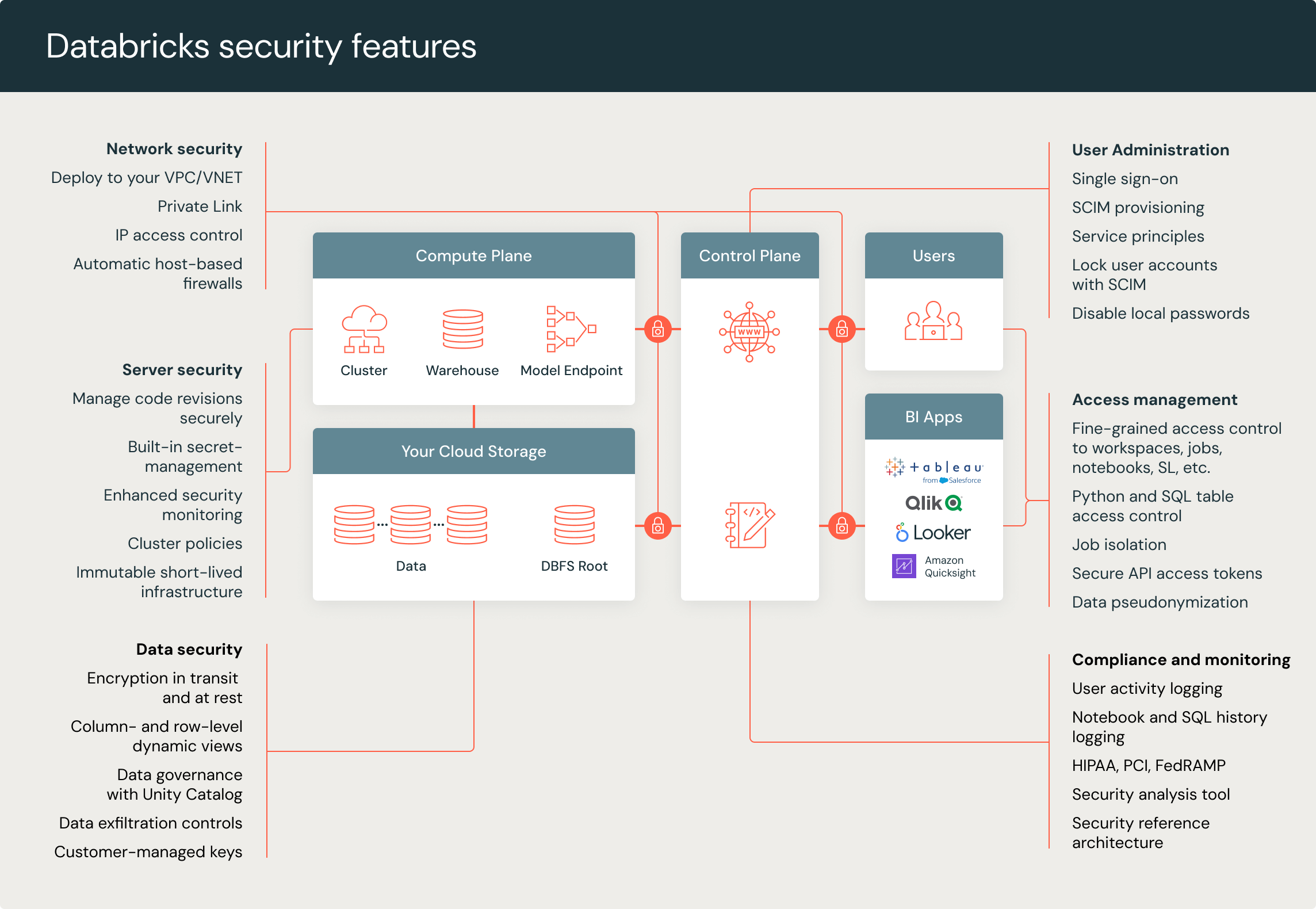

Schutz von Daten auf der Data-Intelligence-Plattform von Databricks

Die Data-Intelligence-Plattform von Databricks bietet Ende-zu-Ende-Sicherheit. Hiermit soll dafür Sorge getragen werden, dass autorisierte Personen ordnungsgemäß auf die Daten zugreifen können, während Unternehmen gleichzeitig die Compliance-Anforderungen erfüllen. Databricks bietet umfassenden Schutz für Ihre Daten und Workloads, etwa Verschlüsselung, Netzwerkkontrollen, Data Governance und Auditing. Außerdem bieten wir Whitepapers zu Best Practices, ein Tool für die Sicherheitsanalyse und Terraform-Vorlagen in unserem Databricks Security and Trust Center an.

Unity Catalog, die Data-Governance-Lösung von Databricks, ermöglicht differenzierte Data Governance und bietet eine zentrale Metadaten- und Benutzerverwaltung, zentralisierte Datenzugriffskontrollen, Datenherkunft und Datenzugriffs-Audits, um strukturierte und unstrukturierte Daten, Machine-Learning-Modelle, Notebooks, Dashboards und Dateien in jeder Cloud oder auf jeder Plattform lückenlos zu verwalten.